Телефонуйте » (+38) 096 227 41 41

Крихітний пристрій хакера відкриває автомобілі і гаражі

Saturday, 15 August 2015 00:00

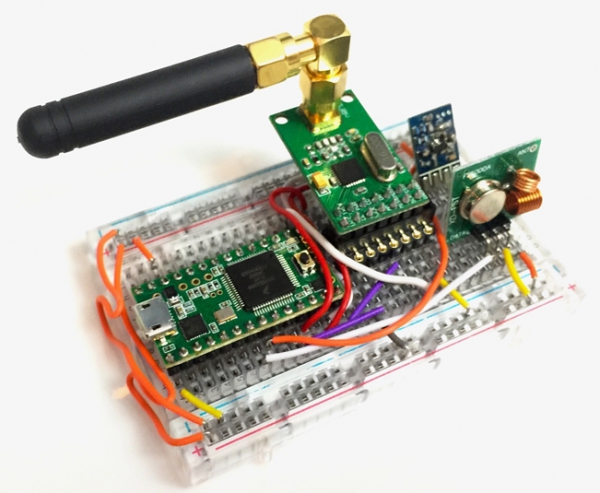

Автолюбителі полюбили радіоключ за його зручність. Але зворотна сторона зручності - втрата безпеки, що наочно продемонстрував польський хакер Samy Kamkar на конференції Defcon. Його простенький пристрій RollJam перехоплює сигнал з радіоключа практично всіх автомобілів. Після цього машина змінює власника.

Прилад RollJam розміром з гаманець копіює сигнал від радіоключа з чіпами KeeLoq виробництва Microchip Technology, а також High Security Rolling Code виробництва National Semiconductor. Це найпопулярніші мікросхеми, але підтримуються й інші. Пристрій робить дублікати ключів від автомобілів виробництва Chrysler, Daewoo, Fiat, GM, Honda, Toyota, Volvo, Volkswagen Group, Clifford, Shurlok і Jaguar.

За аналогічним принципом влаштовані і гаражні замки, які спрацьовують дистанційно і автоматично піднімають ролети перед автомобілем. RollJam робить дублікати від радіоключ King Cobra та ін.

Подібні радіоключі генерують сигнал за алгоритмом, який називається «плаваючий код» (rolling code), схожим з тим, що використовується в пристроях двохфакторної авторизації типу RSA SecurID. Схема передбачає генерацію нових кодів одночасно на ключі і замку. Але тут коди змінюються не за таймером, а тільки після того, як використаний попередній код. Цю вразливість алгоритму і використовує хакерський прилад.

RollJam застосовує хитрий трюк, щоб зберегти валідний код. У ньому встановлено два радіочіпи. Коли жертва натискає кнопку ключа, перший передавач заглушає ефір, щоб не дати замку отримати код. Сам код зберігається в пам'яті пристрою. Жертва натискає кнопку ще раз і висилає наступний код. RollJam продовжує заглушати ефір, зберігає цей новий код, а потім висилає замку попередній код. Таким чином, в пам'яті пристрою зберігається майбутній код, який буде гарантовано прийнятий замком.

Щоб захиститися від такої атаки, виробникам слід встановити таймер на генерацію нових кодів, а не анулювати їх тільки після використання. Лише нещодавно з'явилася перша модель чіпа KeeLoq, яка захищена від такої атаки.

Джерело: xaker.ru

Published in

Новини